Расширения для Google Chrome - это не только хороший способ добавить новые возможности в браузер, но и возможность заработать на ничего не подозревающих пользователях, воруя их данные или показывая свою рекламу на всех посещаемых страницах. Один из наших читателей прислал нам по почте пример того, как недобросовестные разработчики продолжают обманывать пользователей. Мы поделися с вами этим примером, и вы сможете помочь нам привлечь внимание разработчиков к этой проблеме.

В свое время разработчики из Chromium хотели решить проблему вредоносных расширений, запретив устанавливать оные из всех источников кроме Chrome Web Store. Отчасти это действительно помогает. Если расширение в какой-то момент вдруг стало "плохим", то его удаляют из каталога. Но самое приятное, что при этом все копии браузера Chrome блокируют у себя это расширение, если оно уже установлено. У этого способа защиты есть, конечно, и минус, связанный с невозможностью использовать и вполне безвредные разработки, если они нарушают политику Google (например, загружают видео с YouTube).

К сожалению, разработчики зловредов вполне талантливые люди и достаточно быстро находят альтернативные варианты для "продвижения" своих творений. Например, используют корпоративные политики, которые позволяют устанавливать расширения вообще ничего не спрашивая у пользователя (и даже запрещают ему удалять их, как это было в случае с онлайн улыбкой).

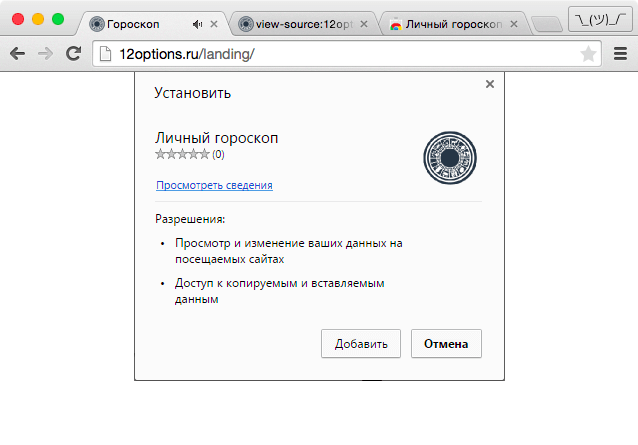

В этот раз любители подзаработать решили использовать вполне корректный способ установки через inline installation. Согласно этому способу, разработчик расширения может разместить на своем сайте кнопку, по клику на которую появится предложение установить расширение. Переходить в Chrome Web Store при этом будет не нужно.

Взгляните на наш скриншот в самом начале поста. Если зайти на сайт 12options точка ru/landing/, то вы сможете увидеть такую же картинку. Кстати, это именно картинка, а не inline-установка. Из колонок при этом звучит зацикленная фраза о том, что закрыть вкладку вы сможете только, если установите расширение. Если попробовать закрыть ее через крестик или Ctrl+W, то появится alert-подобное окно, в котором тоже прописано, что расширение все-таки нужно установить.

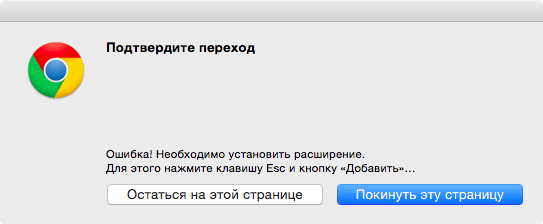

В этой ситуации многие неподготовленные пользователи действительно кликнут по странице. Хотя бы по нарисованной кнопке "Отмена". И им это не поможет. Потому что при любом клике в любом местре страница переходит в полноэкранный режим (привет, FullScreen API) и запускается та самая inline-установка расширения "Личный гороскоп". Причем диалог установки весьма удобно перекрывает собой кнопку выхода из полноэкранного режима.

Обратите внимание, что этот гороскопчик требует права на чтение буфера обмена. Про доступ к данным на всех сайтах мы скромно промолчим. Мошенники на своем первоначальном скриншоте даже не стали затирать эти права. Похоже, что их вообще никто не читает кроме нас.

В общем, создатели страницы сделали все для того, чтобы неопытные пользователи установили расширение. Покинуть страницу не так уж и сложно, но когда браузера говорит тебе прямым текстом, что нужно нажать на кнопку, то как тут не поверить-то?

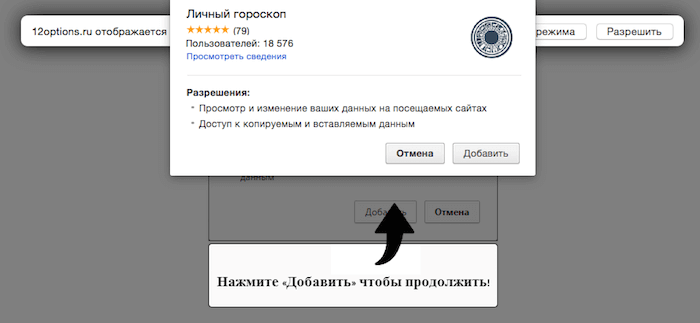

Мы заглянули в исходный код страницы и нашли там упоминание еще одного расширения, якобы позволяющего скачивать музыку и видео из ВКонтакте. Это расширение точно таким же способом навязывается на странице savefromvk точка com/2/. Сразу видно, что разработчик один и тот же. Только в этом случае расширение установлено уже у 296 тыс. пользователей! Вы только представьте себе эти масштабы. Причем судя по отзывам существует оно с февраля. И если верить все тем же отзываем, работает весьма предсказуемо:

Обратите внимание на даты комментариев. А потом посмотрите на календарь. Оба приведенных выше расширения вполне комфортно живут в Web Store и устанавливаются в Google Chrome. Кстати, в Яндекс.Браузере вы установить их не сможете - расширения уже внесены в черный список технологии Safe Browsing Яндекса.

![]()

По всей видимости, это следствие того, что гугловский Safe Browsing, используемый в Chrome, в меньшей степени ориентирован на угрозы рунета. Но вы можете помочь пнуть разработчиков и указать им на этот пробел.

Как мне помочь в этой ситуации?

1. Идем в специальный багрепорт и жмем на звездочку, которая рядом с заголовком Issue 485946: Malware extensions. Количество "лайков" прямо пропорционально вероятности, что репорт все-таки заметят.

2. Сделаем вид, что мы все еще верим в модерацию в Chrome Web Store, поэтому идем на страницы этих расширений (один и два) и жалуемся через ссылку "Сообщить о нарушении". И обязательно дайте ссылку на репорт из п.1. Иначе модераторы ничего не поймут. Рейтинг-то у расширения хороший. Боты они такие.

3. Делимся ссылкой на репорт или этот пост с друзьями.

P.S. Если вы нашли еще одно вредоносное расширение или страницу, с которой его навязывают, то присылайте нам на Хром.рф. Нашему сообществу вполне по силам бороться с этой угрозой.

UPD. А вот и финал истории. Наши победили!